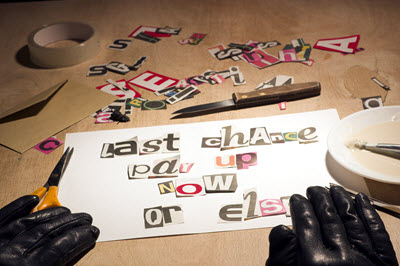

Digitale Erpressung durch Viren - aktueller Stand, Schutzmaßnahmen und Ausblick

Seit über einem Jahr halten digitale Erpresser Privatpersonen und Unternehmen weltweit in Schach. Sie verschlüsseln großflächig alle Daten im Netzwerk, auf die sie Zugriff bekommen können und verlangen zur Herausgabe des Schlüssels vierstellige Eurobeträge, die über die digitale Währung Bitcoins bezahlt werden müssen.

Seit über einem Jahr halten digitale Erpresser Privatpersonen und Unternehmen weltweit in Schach. Sie verschlüsseln großflächig alle Daten im Netzwerk, auf die sie Zugriff bekommen können und verlangen zur Herausgabe des Schlüssels vierstellige Eurobeträge, die über die digitale Währung Bitcoins bezahlt werden müssen.

Das Erfolgskonzept dieser Kryptoviren ist aufgegangen. Die Schwachstelle Mensch wird zum Beispiel durch als Bewerbung getarnte E-Mails mit schädlichen Anhängen zuverlässig ausgenutzt. Die wenigsten Anwender können beurteilen, wann ein Anhang verdächtig oder schädlich ist und bemerken den Einbruch des Schädlings gar nicht erst. Eine Abschottung unserer IT-Systeme ist keine Lösung, da wir in der Effizienz unseres Arbeitens massiv beeinträchtigt werden oder unsere Kundenwünsche nicht mehr bedienen könnten.

Die Vielzahl der inzwischen verbreiteten Schädlinge von unterschiedlichen Urhebern zeigt, wie erfolgreich das Geschäft mit Erpressung funktioniert. Fehlende Datensicherungen sind aber nur einer von vielen Gründen, warum die Erpresser immer wieder bezahlt werden. Das Geld, das diese Kriminellen damit verdient haben, haben sie auch wieder in neue ausgefeiltere Varianten der Viren investiert, die sich immer weiterverbreiten.

Da die Viren immer schneller in unterschiedlichen Varianten auftauchen, ist die zeitliche Lücke zwischen dem ersten Auftreten und Erkennen der Schadsoftware immer größer geworden. Diese Zeitspanne reicht für viele Infektionen aus. Hier helfen nur Lösungen, die auf Verhaltensanalyse spezialisiert sind.

Cloudspeicher wie z. B. Dropbox sind ein weiterer Teil des Problems. Anstelle die Schadsoftware direkt zu versenden, werden auch immer häufiger Links zum Heruönterladen von Dokumenten mit Viren über diese Dienste versendet. Da hier die Datenübertragungen verschlüsselt erfolgen, bleibt vielen herkömmlichen Sicherheitslösung die Möglichkeit zur Erkennung von Schädlingen verwehrt. Das gezielte Aufbrechen der verschlüsselten Verbindungen ist technisch möglich, bedarf aber größter Sorgfalt, um die Funktionsfähigkeit bestimmter Anwendungen und Dienste nicht zu beeinträchtigen.

Die nächste Evolutionsstufe dieser Schädlinge wird wurmartiges Verhalten in die Viren ergänzen. Damit bekommen sie Fähigkeiten, wie z. B. Stuxnet, der monatelang unbemerkt in Systemen schlummerte, sich über Schwachstellen in Anwendungen verbreitete und dann gesteuert angegriffen hat.

Ohne IT-Sicherheitssysteme kontinuierlich zu hinterfragen und sie zu überarbeiten, werden viele Unternehmen jeder Größe Opfer von ungezielten aber verheerenden Angriffen werden.